OpenID Connect Support for Single Sign On

Bitte kontaktieren Sie zunächst Ihre IT-Abteilung, denn nur diese kennt die notwendigen Details, um die folgenden Konfigurationen gemeinsam mit Ihnen durchzuführen.

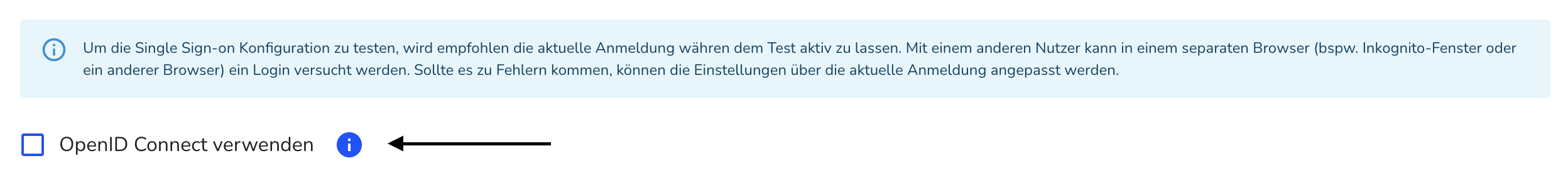

Um die Single Sign-on Konfiguration zu testen, wird empfohlen die aktuelle Anmeldung während dem Test aktiv zu lassen. Mit einem anderen Nutzer kann in einem separaten Browser (bspw. Inkognito- Fenster oder ein anderer Browser) ein Login versucht werden. Sollte es zu Fehlern kommen, können die Einstellungen über die aktuelle Anmeldung angepasst werden.

Single Sign-On ist nur für interne Nutzer der Hintbox möglich, hinweisgebende Personen erhalten immer automatisiert Zugänge und können nicht über den Identity Provider (IdP) verwaltet werden.

Bevor Sie starten müssen Sie in den System-Einstellungen unter Single Sign-On "OpenID Connect" aktivieren

Grundsätzliche technische Anforderungen

- OpenID Connect Protokoll

- Der IdP (der OpenID Connect Client) muss so konfiguriert sein, dass es möglich ist einen Refresh-Token anzufragen (eventuell ist ein zusätzlicher Scope notwendig - bspw. beim IdP AzureAD "offline_access")

- Notwendige Scopes, die von Hintbox angefragt werden

- Openid E-Mail profile

- Groups und/oder roles müssen in den User Informationen enthalten sein

Konfiguration SSO

Bevor Sie starten, müssen Sie in den System-Einstellungen unter Single Sign-On "OpenID Connect" aktivieren

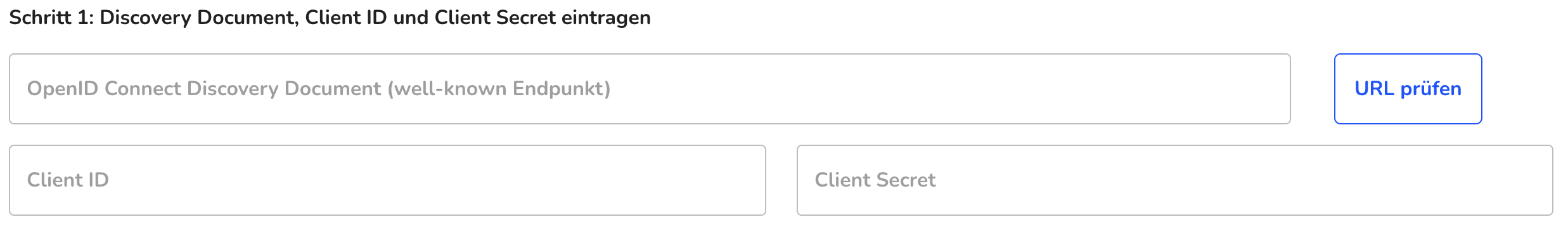

Schritt 1 - Discovery Document, Client ID und Client Secret eintragen

OpenID Connect Discovery Document

Hierbei handelt es sich um den "well-known Endpoint" der von Ihrem IdP bereitgestellt wird. Diese URL endet in der Regel so: ".../.../.../.well-known/openid-configuration".

Sie können die URL auf validität über den Button rechts jederzeit prüfen.

Client ID & Client Secret

Die Client ID ist die ID ihrer Hintbox-Applikation, die ID erhalten Sie, sobald Sie in Ihrem IdP die Hintbox als Applikation hinterlegen. Anschließend erhalten Sie auch dort Ihren Client Secret.

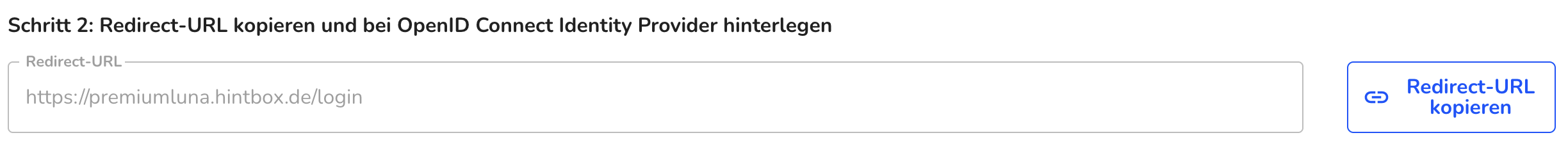

Schritt 2 - Redirect URL

Redirect URL kopieren und bei OpenID Connect IdP hinterlegen

Damit ihr IdP weiß, wohin dieser zurücknavigieren soll, sobald eine erfolgreiche Authentifizierung stattgefunden hat, müssen Sie diese in zwingend Ihrem IdP hinterlegen.

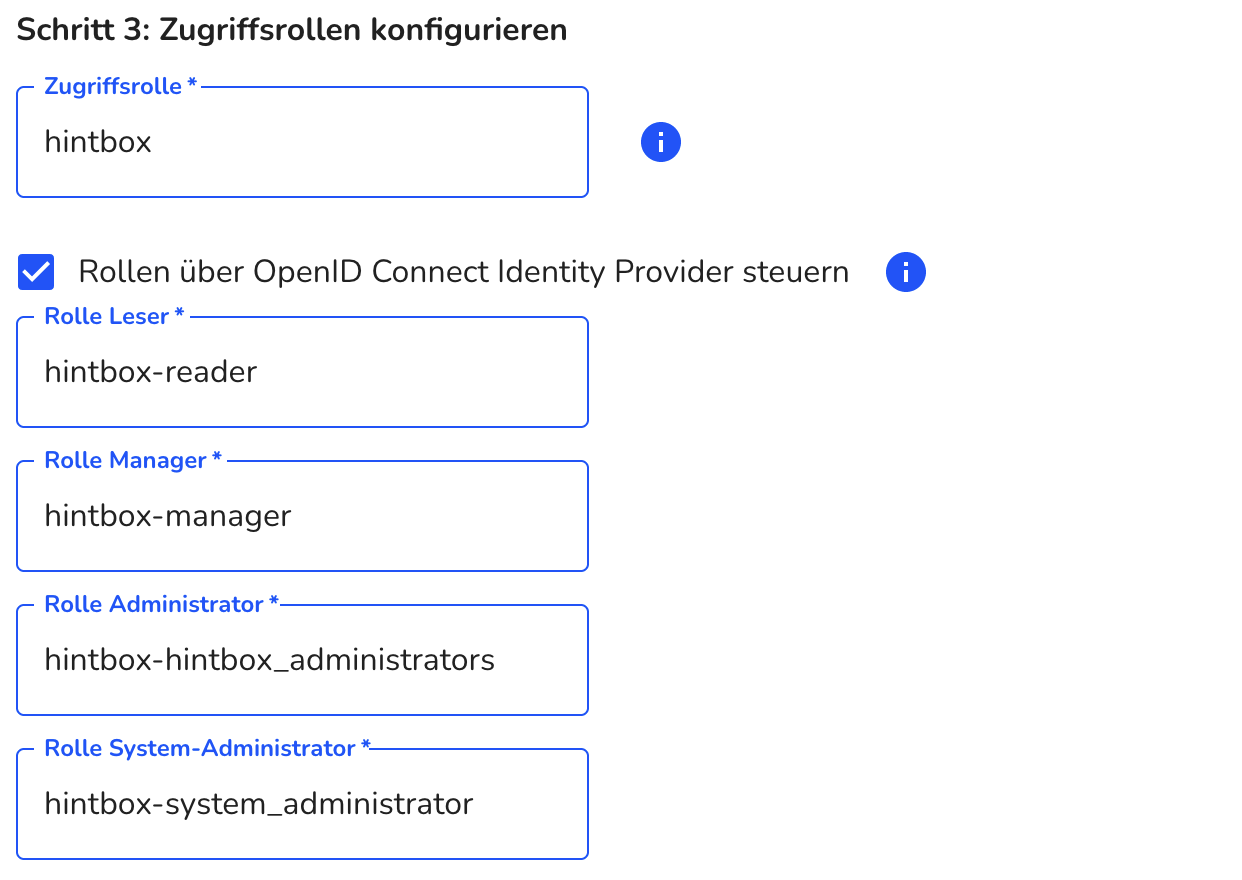

Schritt 3 - Zugriffsrollen konfigurieren

Die Zugriffsrolle "hintbox" (bzw. die bei Ihnen eingetragen ist, das kann abweichen) muss Ihren Benutzer:innen immer zugeordnet sein, damit überhaupt Zugriff auf die Hintbox besteht! Alle neuen Nutzer:innen erhalten zunächst die Leser-Rolle.

Sie haben die Möglichkeit den Namen der Rolle zu ändern.

Optional zu Schritt 3 - Zugriffsrollen konfigurieren

In der Hintbox gibt es aktuell die Rollen "Admin", "Manager" und "Leser" (und hinweisgebende Personen). Diese drei Rollen können Sie auch in Ihrem IdP pflegen und verwalten. Wenn Sie dies möchten können Sie das Kontrollkästchen "Rollen über OpenID Connect Identity Provider Steuern" aktivieren. Im Eingabefeld stehen die Namen dieser Zugriffsrollen, diese müssen zwingend mit Ihren Rollen im IdP übereinstimmen.

Sie haben die Möglichkeit den Namen der Rolle zu ändern.

Optional Schritt 4 - Zusätzliche Scopes konfigurieren

Über dieses Feld können zusätzliche Scopes angegeben werden, die beim Authentifizieren angefragt werden. Das Konfigurieren von zusätzlichen Scopes ist optional. Wenn mehrere Scopes verwendet werden sollen, können diese durch ';' getrennt werden.

Konfiguration speichern und in einem anderen Browser oder im Inkognito Modus des gleichen Browsers testen.

Sofern die Konfiguration nicht korrekt ist, können Sie diese im ursprünglichen Fenstern deaktivieren.

Sollten Sie bei der Konfiguration Fehler gemacht haben und haben sich aus Ihrer ursprünglichen Session ausgeloggt, dann haben Sie keinen Zugriff mehr und müssen den technischen Hintbox-Support, aus Sicherheitsgründen, kontaktieren. Dieser kann das SSO wieder deaktiviert.

Die Konfiguration vom Single Sign-On wurde erfolgreich abgeschlossen!

Um sich nun per Single Sign-On anzumelden, müssen Sie auf den "Manager Login" im Footer klicken und anschließen den Button "Mit Single Sign-On anmelden" nutzen.